Можете представить себе многоквартирный дом без домофонной двери. Получается? Чуть более ста лет назад это казалось невероятным изобретением. Сегодня же использование ключей от домофона плотно вошло в нашу жизнь, вы открываете не один подъезд в день.

- Виды домофонных ключей

- Программирование ключа домофона

- Сравнительная таблица дубликаторов и заготовок

- Домофонный ключ своими руками

- Заключение

Виды домофонных ключей

Чаще всего ключи от домофона представлены двумя видами: контактные и бесконтактные. В провинциальных городах ещё можно встретить третий вид – оптический, то есть пластина с отверстиями, насверленными в определенном порядке. Эта разновидность ключей домофона вышла из употребления, так как откроет такую дверь даже ребёнок.

Touch Memory (TM) или iButton

Dallas, Vizit, Eltis, Z-5R, Cyfral, Metakom

* Резистивные (считывают сопротивление

* Оптический (встречаются очень редко, не защищают, так как легко вскрыть такую дверь)

Капельки, брелоки, браслеты

Proximity (MiFare, EM-Varin, HID)

Магнитные карты (встречаются в банках)

Небольшие населённые пункты чаще используют контактные домофонные ключи в форме таблеток, представляющие собой постоянное запоминающее устройство (ПЗУ) с идентификатором.

Большое преимущество этого ключа от домофона в том, что он износоустойчив, а также имеет высокий уровень коррозиестойкости.

Сделать дополнительную копию можно на любую болванку. Большой выбор заготовок и дубликаторов домофонных ключей вы можете найти в интернет-магазине (цена зависит от модели).

Бесконтактные домофонные ключи не нужно подносить к двери, они открывают её с расстояния при помощи посылаемых электронных сигналов. Такой домофонный ключ встречается в общественных местах или офисных помещениях. Его преимущество заключается в свободе рук, отсутствии поиска электронных ключей в кармане.

Копировальщики ключей от домофона и шлагбаума: самостоятельно и легально дублируем собственный ключ (Aliexpress)

Не секрет, что можно самостоятельно сделать дубликать простых ключей от домофона (RFID/iButton).Тем более, сделать копию электронного ключа на простое… RFID-кольцо и открывать двери без лишних движений. Вы имеете право сделать дубликат собственного ключа, который боитесь потерять или который пришел в негодность. На Алиэкспресс существуют копировальщики и дубликаторы ключей и пультов от шлагбаумов, с помощью которых не сложно сделать собственную копию.

Копировальщики RFID-ключей (для домофона)

Как сделать дубликат ключа от домофона

Давно есть способ легально сделать копию электронного ключа для собственного домофона. Обычно это дубликат на вторую связку ключей или копия старого ключа, который боитесь сломать или потерять. В таком случае выбираем и приобретаем копировальщики электронных RFID-ключей на 125 кГц. Есть, кстати, и универсальный многочастотный копировальщик RFID, который поддерживает чатсоты 125 кГц, 250 кГц, 375 кГц, 500 кГц. В большинстве случаев достаточно приложить оригинальный ключ, считать код, затем быстро приложить пустой ключ-болванку для записи кода. Затем стоит проверить работоспособность нового ключа, и при необходимости, повторить.

Захват криптоключей Mifare и копирование ключей домофонов IronLogic своими руками

Голыми руками захватывать криптоключи и копировать брелоки Mifare для домофонов конечно невозможно, а вот собрать прибор, который будет это делать вполне реально. Не буду здесь рассказывать о том, что такое Mifare и вдаваться в технические подробности, скажу только, что данная технология используется сейчас, например, в домофонах, и для того, чтобы скопировать домофонный брелок, необходимо знать криптоключи, которыми он был закрыт.

Внимание! Данная статья создана исключительно в образовательных целях. Напоминаем, что любое проникновение в информационные системы может преследоваться по закону.

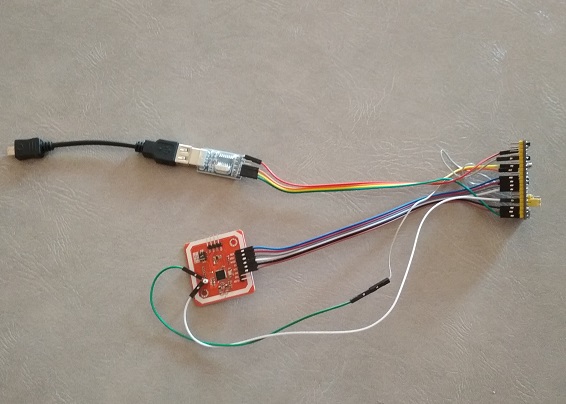

У многих, интересующихся технологией MIfare, наверняка есть простейшее устройство для чтения-записи карт и брелоков Mifare, состоящее из модуля PN532 и USB-UART адаптера:

Путем несложной и недорогой доработки это устройство можно заставить захватывать от

считывателя данные аутентификации, с помощью которых и рассчитываются криптоключи, так необходимые для чтения и копирования. Существуют и серийно выпускаемые приборы для этой цели — SMKey, Proxmark3, Chameleon и ещё некоторые. Это приборы с множеством функций, удобные, но недешевые.

Я предлагаю вашему вниманию более бюджетный вариант на основе подобного «малого джентльменского набора» из модуля PN532 и USB-UART адаптера, позволяющий захватывать данные от считывателя Mifare, например домофона, и рассчитывать криптоключи, с которыми считыватель обращается к метке.

Разработанное устройство в своей основе имеет недорогую, «народную» отладочную плату на основе процессора STM32F103C8T6, прозванную ещё «BluePill» c подключенными к ней модулем PN532 и USB-UART адаптером. Подключается данный агрегат через USB-OTG кабель к смартфону на Андроиде. Собирается всё это в макетном варианте без пайки, с помощью перемычек и имеет примерно такой вид, хоть и непрезентабельный, но вполне рабочий:

Схему сборки очень проста и представлена в текстовом виде:

SCK_____________________PA5(SPI1_SCK)

MISO____________________PA6(SPI1_MISO)

MOSI____________________PA7(SPI1_MOSI)

SS______________________PB0(GPIO_OUTPUT)

SIGIN___________________PB11(TIM2_CH4)

SIGOUT__________________PA12(TIM1_ETR)

SIGOUT__________________PA15(TIM2_ETR)

VCC_____________________+5V

GND_____________________GND

RX______________________PA9(USART1_TX)

TX______________________PA10(USART1_RX)

+5V_____________________+5V

GND_____________________GND

ВАЖНО! Переключатели интерфейса PN532 должны быть установлены в режим SPI! Прошить STM32 можно с помощью утилиты FlashLoaderDemonstrator через существующий USB-UART адаптер.

Внимание для работы с новой версией прошивки необходимо изменить схему подключения вывода SIGOUT на PA12 и PA15 (Ранее было на PA0 и PA12)!

Вот демонстрация захвата криптоключа от имитатора считывателя домофона(Arduino + PN532):

Так как считыватели IronLogic(IL), для работы с которыми и разрабатывалось данное устройство, пытаются прочитать метку с криптоключом, рассчитанным на основе UID данной метки, то этот UID сначала надо задать. Сделать это можно двумя способами – вручную или считать с метки. После этого производим захват и ждем расчета криптоключей.

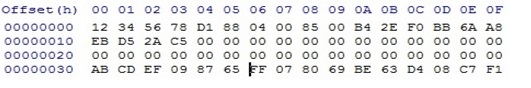

Следующая вкладка программы «Запись на Classic» использует возможность ранних версий считывателей IL записывать копии на дешевые заготовки Mifare Classic. Этот способ основан на том, что считыватель IL после авторизации посылает домофону не оригинальный UID метки, а информацию, записанную в первом блоке (в общем случае совпадающую с UID оригинала). Для этого мы должны захватить и рассчитать криптоключ метки, которая послужит заготовкой, закрыть с его помощью нулевой сектор, а в первый блок этой метки записать четыре байта UID метки, которая служит прототипом. Для этого нам даже не надо захватывать криптоключ оригинала и снимать его дамп, достаточно узнать его UID, но это справедливо только в том случае, если оригинал — «оригинальный», а не является копией, тогда всё-таки придется читать первый блок и уже его записывать в копию. Чтобы было понятнее, рассмотрим такой пример – предположим, что мы хотим сделать копию оригинального ключа с UID 0xEBD52AC5, который записан и в первом блоке оригинала, на обычную метку Mifare Classic с UID, допустим, 0x12345678. Для этого мы с помощью представленного устройства, метко обозванного одним товарищем «Шайтан-Машиной», находим криптоключ именно для этого UID и именно для того объекта (подъезда, дома …), который нам нужен. Пусть криптоключ получился 0xABCDEF098765, тогда отредактируем нулевой сектор дампа копии следущим образом:

В первый блок запишем UID оригинала 0xEBD52AC5, а в третий блок шесть байт криптоключа, найденного для этой заготовки — 0xABCDEF098765. Запишем дамп в заготовку, и получим копию домофонного ключа. Примерно так прибор SMKey делает копии IronLogic на обычные Mifare Classic, и именно так поступает данная программа записи. В поле «Код» заносим вручную или считываем с оригинального ключа 4 байта UID, которые будут записаны в 1-й блок копии. Стартуем и, далее следуем подсказкам программы. Сначала считываем UID заготовки, потом подносим устройство к домофону и захватываем данные аутентификации. После окончания расчета программа предложит поднести заготовку для записи данных. Если будет найдено более одного криптоключа, то после записи первого варианта будет дана возможность проверить полученную копию. Если копия не подходит, то следует попробовать следующий рассчитанный ключ, или стереть (привести в исходное состояние) заготовку для дальнейшего использования. Копия может не работать также из-за того, что неправильно определили код, который записывается в 1-й блок копии – например если попытаетесь записать реальный UID не оригинального брелока, а его копии, сделанной по вышеописанному методу.В таком случае надо использовать не UID метки, а данные из 1-го блока, которые можно получить в разделе «Копирование сектора».

Этот способ не будет также работать для последних версий ПО считывателей IL. В таком случае копию можно сделать, скопировав полностью 0-й сектор ( 4 блока) на заготовку, позволяющую записывать 0-й блок с помощью раздела приложения «Копирование сектора». Здесь также сначала находим криптоключ оригинала, читаем его нулевой сектор и затем пишем на заготовку. Ввиду отсутствия под рукой заготовок ОТР и ОТР-2.0, эта функция пока тестировалась только на заготовках ZERO, хотя новые версии считывателей требуют использовать ОТР-2.0.

Ну и на закуску – раздел приложения «Запись UID» позволяет изменять UID, восстанавливать испорченный 0-й блок и сбрасывать на дефолт криптоключи заготовок ZERO.

Итак – коротко подытожу. Чтобы сделать такое устройство, приобретаем или ищем по своим загашникам модуль PN532, любой из USB – UART адаптеров FTDI, PL2303, CH340 или CP2102, отладочную плату STM32F103C8T6, полтора десятка перемычек, USB-OTG переходник и смартфон(планшет) на Андроиде с OTG. Собираем по вышеприведенной схеме само устройство, прошиваем *.bin файлом STM32 и устанавливаем *.apk приложение из архива

на смартфон. Для корректной работы приложение на смартфоне должно запускаться при подключении USB-UART адаптера или по умолчанию, или выбором вручную, иначе приложение не получит доступ к адаптеру.

Несколько слов хочу сказать по поводу модуля PN532 – не все эти модули «одинаково полезны»! Из трёх модулей(таких как на фото выше), приобретенных мной, один плохо читал и записывал метки, особенно ZERO и ОТР-2.0, но нормально работал в пассивном режиме со считывателями домофонов, другой вел себя с точностью до наоборот и только третий более-менее справлялся и с метками и с домофонами(правда хуже чем первые два). Возможно мне не повезло и именно эта партия модулей оказалась не лучшего качества, но жалуются на них и другие люди. Впрочем – кому как повезет. Это я к чему говорю? В продаже появились модули PN532 немного другой компоновки, которые дороже, но, по отзывам не имеют таких проблем:

Если же кому-нибудь попадется PN532, который плохо пишет-читает метки, то могу посоветовать добавить к устройству модуль RC522, стоящий сущие копейки, но прекрасно выполняющий свои функции, по следующей схеме:

RST______________________PB12(GPIO_OUTPUT)

SCK______________________PB13(SPI2_SCK)

MISO_____________________PB14(SPI2_MISO)

MOSI_____________________PB15(SPI2_MOSI)

SDA______________________PA8(GPIO_OUTPUT)

VCC______________________+3.3V

GND______________________GND

В этом случае PN532 будет работать только при захвате данных от считывателя, а вся тяжесть работы с метками ляжет на плечи RC522. Обратите особое внимание — RC522 необходимо подключать на напряжение только 3.3В!

P.S. Обновил ПО устройства — добавилась возможность эмуляции Mifare Classic 1K и создания базы данных меток для нескольких объектов старых домофонов IronLogic. В эмулятор можно загрузить бинарный файл дампа размером 1К, а на вкладке «База меток» можно ввести сколько надо UID-ов пустых заготовок, затем захватить для них криптоключи на различных адресах и потом уже записывать их не выходя к объекту. UID и криптоключ А 0-го сектора записанной метки сохраняется в базе данных, что позволяет при необходимости просто стереть метку, которая была записана на этом устройстве.

UPD. Очередное обновление устройства. Основное — сейчас устройство научилось производить захват и расчет криптоключей от последних версий считывателей IL, вплоть до новых 4-полосных считывателей с последней актуальной прошивкой 7.20 выложенной на сайте!

Еще раз обращаю внимание! Схема подключения модуля PN532 для новой прошивки KeyToolsSTM.bin немного изменена: теперь SIGOUT подключен на PA12 и PA15 контролера STM32, а не на PA12 и PA0, как раньше!

Вместо дорогого и капризного модуля PN532 можно сделать несложную антенну с модулем сопряжения. Схема приведена на рисунке:

За основу взята статья Простой Mifare-сниффер. Конструкция самой антенны хорошо описана в статье, у меня же неплохо работает бескаркасная катушка диаметром 30мм из 9 витков одножильного изолированного провода, взятого от витой пары интернет кабеля. Прошивка для этой схемы требуется уже другая — KeyTools_WPN.bin. Обратите внимание — такая антенна работает только в пассивном режиме, т.е. только для захвата данных от считки и эмуляции метки. Чтобы читать-записывать метки необходимо дополнить устройство модулем RC522, схема подключения которого приведена выше.

Важное дополнение — вывод PA12 отладочной платы уже подтянут к 3.3В резистором 10кОм, именно исходя из этого выбран номинал R3 = 4к7, но на некоторых платах STM подтягивающий резистор имеет другое сопротивление! Рекомендую замерить сопротивление между РА12 и 3.3В на плате и если оно отличается от 10кОм, то перепаять резистор!

Появилась так же возможность подключения устройства к смартфонам без OTG — для этого вместо USB — UART адаптера подключается Bluetooth модуль типа HC-05, HC-06, а на смартфоне устанавливается приложения KeyToolsBT. Предварительно на Bluetooth модуле с помощью АТ команд необходимо установить скорость обмена 115200! Питание можно организовать от аккумулятора через повышающий преобразователь 5В.

Устройство обсуждается на форуме: Kazus. По всем вопросам обращайтесь туда.

3 Запись идентификатора ключа Dallasс помощью Arduino

Теперь напишем скетч для записи данных в память ключа iButton.

Скетч записи ключа iButton с помощью Arduino (разворачивается)

#include // подключаем библиотеку const int pin = 10; // объявляем номер пина OneWire iButton(pin); // объявляем объект OneWire на 10-ом пине // номер ключа, который мы хотим записать в iButton: byte key_to_write[] = < 0x01, 0xF6, 0x75, 0xD7, 0x0F, 0x00, 0x00, 0x9A >; void setup(void) Serial.begin(9600); pinMode(pin, OUTPUT); > void loop(void) delay(1000); // задержка на 1 сек iButton.reset(); // сброс устройства 1-wire delay(50); iButton.write(0x33); // отправляем команду «чтение» byte data[8]; // массив для хранения данных ключа iButton.read_bytes(data, 8); // считываем данные приложенного ключа, 8х8=64 бита if ( OneWire::crc8(data, 7) != data[7] ) < // проверяем контрольную сумму приложенного ключа Serial.println(«CRC error!»); // если CRC не верна, сообщаем об этом return; // и прерываем программу >if (data[0] data[2] data[4] data[6] return; // если ключ не приложен к считывателю, прерываем программу и ждём, пока будет приложен >Serial.print(«Start programming. «); // начало процесса записи данных в ключ for (int i = 0; i < 8; i++) < // формирование 4-х байт для записи в ключ — см. рис.4 из datasheet для подробностей iButton.reset(); // сброс ключа data[0] = 0x3C; // отправляем команду «копировать из буфера в ПЗУ» data[1] = i; // указываем байт для записи data[2] = 0; data[3] = key_to_write[i]; iButton.write_bytes(data, 4); // записываем i-ый байт в ключ uint8_t b = iButton.read(); // считываем байт из ключа if (OneWire::crc8(data, 4) != b) < // при ошибке контрольной суммы Serial.println(«Error while programming!»); // сообщаем об этом return; // и отменяем запись ключа >send_programming_impulse(); // если всё хорошо, посылаем импульс для записи i-го байта в ключ > Serial.println(«Success!»); // сообщение об успешной записи данных в ключ > // Инициализация записи данных в ключ-таблетку iButton: void send_programming_impulse() digitalWrite(pin, HIGH); delay(60); digitalWrite(pin, LOW); delay(5); digitalWrite(pin, HIGH); delay(50); >

Не забудьте задать номер своего оригинального ключа в массиве key_to_write, который мы узнали ранее.

Загрузим этот скетч в Arduino. Откроем монитор последовательного порта ( Ctrl+Shift+M ). Подключим к схеме ключ, который будет клоном оригинального ключа. О результате программирования монитор последовательного порта выведет соответствующее сообщение.

Если данный скетч не сработал, попробуйте заменить код после Serial.print(«Start programming. «) и до конца функции loop() на следующий:

Дополнительный скетч записи ключа iButton с помощью Arduino (разворачивается)

delay (200); iButton.skip(); iButton.reset(); iButton.write(0x33); // чтение текущего номера ключа Serial.print(«ID before write:»); for (byte i=0; i Serial.print(«n»); iButton.skip(); iButton.reset(); iButton.write(0xD1); // команда разрешения записи digitalWrite(pin, LOW); pinMode(pin, OUTPUT); delayMicroseconds(60); pinMode(pin, INPUT); digitalWrite(pin, HIGH); delay(10); // выведем ключ, который собираемся записать: Serial.print(«Writing iButton ID: «); for (byte i=0; i Serial.print(«n»); iButton.skip(); iButton.reset(); iButton.write(0xD5); // команда записи for (byte i=0; i Serial.print(«n»); iButton.reset(); iButton.write(0xD1); // команда выхода из режима записи digitalWrite(pin, LOW); pinMode(pin, OUTPUT); delayMicroseconds(10); pinMode(pin, INPUT); digitalWrite(pin, HIGH); delay(10); Serial.println(«Success!»); delay(10000);

Здесь функция writeByte() будет следующей:

int writeByte(byte data) int data_bit; for(data_bit=0; data_bit else < digitalWrite(pin, LOW); pinMode(pin, OUTPUT); pinMode(pin, INPUT); digitalWrite(pin, HIGH); delay(10); >data = data >> 1; > return 0; >

Временную диаграмму работы скетча записи идентификатора ключа показывать бессмысленно, т.к. она длинная и не поместится на рисунке. Однако файл *.logicdata для программы логического анализатора прикладываю в конце статьи.

Ключи для домофона бывают разных типов. Данный код подойдёт не для всех ключей, а только для RW1990 или RW1990.2. Программирование ключей других типов может привести к выходу ключей из строя!

При желании можно переписать программу для ключа другого типа. Для этого воспользуйтесь техническим описанием Вашего типа ключа (datasheet) и изменить скетч в соответствии с описанием. Скачать datasheet для ключей iButton можно в приложении к статье.

Кстати, некоторые современные домофоны читают не только идентификатор ключа, но и другую информацию, записанную на оригинальном ключе. Поэтому сделать клон, скопировав только номер, не получится. Нужно полностью копировать данные ключа.

4 Описание однопроводного интерфейса 1-Wire

- импульс сброса (master)

- импульс присутствия (slave)

- запись бита «0» (master)

- запись бита «1» (master)

- чтение бита (master)

1) Инициализация

Инициализация заключается в том, что ведущий выставляет условие сброса RESET (на время от 480 мкс или более опускает линию в «0», а затем отпускает её, и за счёт подтягивающего резистора линия поднимается в состояние «1»), а ведомый не позднее чем через 60 мкс после этого должен подтвердить присутствие, также опустив линию в «0» на 60…240 мкс и затем освободив её:

2) Команды работы с ПЗУ

Если после импульса инициализации не пришёл сигнал подтверждения, мастер повторяет опрос шины. Если сигнал подтверждения пришёл, то мастер понимает, что на шине есть устройство, которое готово к обмену, и посылает ему одну из четырёх 8-битных команд работы с ПЗУ:

| Чтение (Read ROM ) | 0x33 | Мастер считывает 64 первых битов iButton, в которых содержатся: 8 бит кода семейства (*), 48 бит серийного номера и 8 бит контрольной суммы. |

| Совпадение (Match ROM) | 0x55 | Обращение к определённому устройству с известным 64-битным номером. |

| Поиск (Search ROM) | 0xF0 | Позволяет определить все 64-битные номера ведомых устройств, подключённых к шине. |

| Пропуск (Skip ROM) | 0xCC | Позволяет сэкономить время обмена данными с ключом благодаря тому, что мастер пропускает проверку серийного номера. Не рекомендуется к использованию в ситуации, когда на линии присутствуют несколько ведомых. |

(*) Кстати, семейств устройств iButton существует довольно много, некоторые из них перечислены в таблице ниже.

Коды семейств устройств типа iButton (разворачивается)

| 0x01 | DS1990A, DS1990R, DS2401, DS2411 | Уникальный серийный номер-ключ |

| 0x02 | DS1991 | Мультиключ, 1152-битная защищённая EEPROM |

| 0x04 | DS1994, DS2404 | 4 кб NV RAM + часы, таймер и будильник |

| 0x05 | DS2405 | Одиночный адресуемый ключ |

| 0x06 | DS1993 | 4 кб NV RAM |

| 0x08 | DS1992 | 1 кб NV RAM |

| 0x09 | DS1982, DS2502 | 1 кб PROM |

| 0x0A | DS1995 | 16 кб NV RAM |

| 0x0B | DS1985, DS2505 | 16 кб EEPROM |

| 0x0C | DS1996 | 64 кб NV RAM |

| 0x0F | DS1986, DS2506 | 64 кб EEPROM |

| 0x10 | DS1920, DS1820, DS18S20, DS18B20 | Датчик температуры |

| 0x12 | DS2406, DS2407 | 1 кб EEPROM + двухканальный адресуемый ключ |

| 0x14 | DS1971, DS2430A | 256 бит EEPROM и 64 бита PROM |

| 0x1A | DS1963L | 4 кб NV RAM + счётчик циклов записи |

| 0x1C | DS28E04-100 | 4 кб EEPROM + двухканальный адресуемый ключ |

| 0x1D | DS2423 | 4 кб NV RAM + внешний счётчик |

| 0x1F | DS2409 | Двухканальный адресуемый ключ с возможностью коммутации на возвратную шину |

| 0x20 | DS2450 | Четырёхканальный АЦП |

| 0x21 | DS1921G, DS1921H, DS1921Z | Термохронный датчик с функцией сбора данных |

| 0x23 | DS1973, DS2433 | 4 кб EEPROM |

| 0x24 | DS1904, DS2415 | Часы реального времени |

| 0x26 | DS2438 | Датчик температуры, АЦП |

| 0x27 | DS2417 | Часы реального времени с прерыванием |

| 0x29 | DS2408 | Двунаправленный 8-разрядный порт ввода/вывода |

| 0x2C | DS2890 | Одноканальный цифровой потенциометр |

| 0x2D | DS1972, DS2431 | 1 кб EEPROM |

| 0x30 | DS2760 | Датчик температуры, датчик тока, АЦП |

| 0x37 | DS1977 | 32 кб защищённой паролем EEPROM |

| 0x3A | DS2413 | Двухканальный адресуемый коммутатор |

| 0x41 | DS1922L, DS1922T, DS1923, DS2422 | Термохронные и гигрохронные датчики высокого разрешения с функцией сбора данных |

| 0x42 | DS28EA00 | Цифровой термометр с программируемым разрешением, возможностью работать в режиме подключения к последовательному каналу и программируемыми портами ввода/вывода |

| 0x43 | DS28EC20 | 20 кб EEPROM |

Данные передаются последовательно, бит за битом. Передачу каждого бита инициирует ведущее устройство. При записи ведущий опускает линию к нулю и удерживает её. Если время удерживания линии равно 1…15 мкс, значит записывается бит «1». Если время удерживания от 60 мкс и выше – записывается бит «0».

Чтение битов также инициируется мастером. В начале чтения каждого бита мастер устанавливает низкий уровень на шине. Если ведомое устройство хочет передать «0», оно удерживает шину в состоянии LOW на время от 60 до 120 мкс, а если хочет передать «1», то на время примерно 15 мкс. После этого ведомый отпускает линию, и за счёт подтягивающего резистора она возвращается в состояние HIGH.

Вот так, например, выглядит временная диаграмма команды поиска Search ROM (0xF0). Красным цветом на диаграмме отмечены команды записи битов. Обратите внимание на порядок следования битов при передаче по 1-Wire: старший бит справа, младший – слева.

Далее, если предшествующей командой подразумевается работа с ППЗУ (чтение и запись из перезаписываемой памяти ключа Dallas), то мастер передаёт команду работы с ППЗУ.

3) Команды работы с ППЗУ

Прежде чем рассматривать команды для работы с ППЗУ iButton, необходимо пару слов сказать о структуре памяти ключа. Память разделена на 4 равных участка: три из них предназначены для хранения трёх уникальных ключей, а четвёртый – для временного хранения данных. Этот временный буфер служит своеобразным черновиком, где данные готовятся для записи ключей.

Для работы с ППЗУ существуют 6 команд:

| Записать во временный буфер (Write Scratchpad) | 0x96 | Используется для записи данных во временный буфер (scratchpad). |

| Прочитать из временного буфера (Read Scratchpad) | 0x69 | Используется для чтения данных из временного буфера. |

| Копировать из временного буфера (Copy Scratchpad) | 0x3C | Используется для передачи данных, подготовленных во временном буфере, в выбранный ключ. |

| Записать пароль ключа (Write Password) | 0x5A | Используется для записи пароля и уникального идентификатора выбранного ключа (одного из трёх). |

| Записать ключ (Write SubKey) | 0x99 | Используется для непосредственной записи данных в выбранный ключ (минуя временный буфер). |

| Прочитать ключ (Read SubKey) | 0x66 | Используется для чтения данных выбранного ключа. |

4) Передача данных

Более подробно и с примерами низкоуровневая работа с протоколом 1-Wire описана в этой статье.

Копирование домофонных ключей. Основная Информация

Для того чтобы понять принцип работы копировальщика домофонных ключей следует знать, что каждый электронный ключ содержит в себе индивидуальный код. Данный код записывается в память ключа на этапе изготовления и не подлежит изменению.

Процесс программирования ключа на определенный домофон выглядит следующим образом: установщик, набрав специальный пароль на домофоне, переводит его в режим считывания ключей. Затем подносит все требуемые ключи к домофону, который записывает кода, считанные с этих ключей, к себе в память.

Впоследствии, когда подносится ключ к домофону, тот считывает код с ключа. Сверяет полученный код с кодом, хранящимся в памяти. И если ранее этот ключ был записан в память домофона, то дверь открывается.

Уточним, каждый ключ содержит только один, свой индивидуальный номер.

Существует 3 типа ключей-таблеток – «Даллас», «Цифрал» и «Метаком». Они являются геометрическими аналогами (одинаковые на вид). Принцип (протокол) выдачи кода у них различен.

Заготовки TM2004, TM-08, RW1990.1 могут полноценно работать только в режиме, имитирующем тип ключа «Даллас». Именно поэтому создание копий ключей «Цифрал» и «Метаком» на эти заготовки не всегда возможно.

Проксимити (Далее RFID) ключи – это различного вида пластиковые брелки, карты имеющие встроенный чип, который начинает передавать свой индивидуальный номер при поднесении ключа в поле действия считывателя домофона. Обычно это расстояние не превышает 10 см. Питание ключа (брелки или карты) происходит от энергии излучаемой антенной считывателя. В остальном ключи – таблетки и RFID ключи аналогичны.

- «Dallas» — ключи данного типа встречаются с надписями на пластмассовом держателе: «Визит», «Dallas», «Eltis», «Sean», без надписей или с всевозможными рисунками.

Создание дубликатов для

них возможно практически со 100 % гарантией.

Проблемой в создании копий данных ключей на ключ-заготовку TM2004 связано с появлением специальных «фильтров». «Фильтр» — защита, которая отличает оригинальный ключ «Даллас» от копии на основе заготовки ТМ2004.

Для обхода фильтров используйте более современные заготовки TM-08v2 и RW1990.2. Они меньше отличаются от оригинальных ключей «Даллас» по электрическим характеристикам. И создание фильтра от таких копий более затруднительно.

Иногда встречаются старые домофоны, которые не желают работать с новыми заготовками. Но отлично работают с ТМ2004. Поэтому рекомендуется иметь и эти заготовки «на всякий случай».

- «Метаком» — ключи данного типа встречаются как с надписью «Метаком», так и без неё. Причем если на металлической части ключа выдавлена маркировка «МК», то есть вероятность, что это отечественный аналог ключа «Даллас». С параметрами, которые были описаны выше и изготовление копии к такому ключу ничем не отличается от изготовления копии к ключу «Даллас».

Но если металлическая часть ключа не имеет этой гравировки, то скорее всего это ключ «Метаком» ТМ2002. Работает он в другом протоколе, нежели заготовка TM08v2 и аналогичные.

- «Cyfral» — ключи данного типа встречаются с надписью «Cyfral» на пластмассовом держателе. Данные ключи так же как и «Метаком» имеют свой, оригинальный формат и требуют специальной заготовки.

Иногда встречаются ключи «Цифрал», чтение которых произвести не удаётся. Прибор будет «молчать» как будто не видит ключа. Так ведут себя на копировальщиках устаревшие «резистивные» ключи. Внутри ключа нет никакой микросхемы с кодом. Там только сопротивление (резистор) определенного номинала.

- «RFID» — встречаются в виде брелков различной формы, с надписями «VIZIT», «Eltis», или без надписей. Зачастую можно встретить и карты. карты имеют размер и толщину как у обычной банковской пластиковой карты. Или могут быть несколько увеличенные по толщине – около 3-х мм.

Работают карты и брелки одинаково, но не всегда можно заменить брелок картой или наоборот. Бывает, что антенна считывателя слишком мала, чтобы дать достаточно энергии на карту, которая имеет большой объём. И поэтому считывание не происходит или же происходит крайне нестабильно, приходится подносить брелок или карту вплотную к считывателю. В остальных же параметрах карты и брелки взаимозаменяемы.